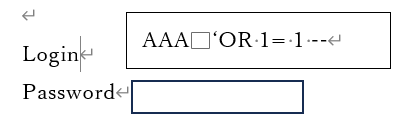

SQLインジェクションの古典的な方法

AAAがデータベース内のユーザーであるか、1が常にtrueである1と等しいかのいずれかである必要があります。次に「–」はその後に続くすべてが無視されることを意味します。

WEBアプリケーションを構築してSQLインジェクションを実行したくない場合、チェックマークと「—」がフォームを通過してデータベースに到達しないようにすることです。SQLインジェクションを実行したくない場合、「’」マークと「–」を削減することです。MOVEITの場合、フィールド間に「’」を入れる機能が残されており、「’」を取り除いて独自の挿入を行うことで悪用できました。入力フォームはデータを取得してデータベースに送り返す必要があります。

米国がクロップランサムウェアギャングの情報に対して$ 1000万バウンティを提供

アメリカ政府はクロップギャングの身元を特定するために1000万ドルの報奨金を提供した。

ソフトウェアのエクスプロイトを見つけるために行うことはファジングと呼ばれるものです。ファジングとはランダムな入力をアプリケーションに送信して、予測できないデータや振る舞いに対する脆弱性やバグを特定する手法です。多くのファジングツールがありますが、打ち破るために複数のタイプの入力を使用して何年もファジングしていたようです。

インジェクションは挿入と更新となります。つまりデータベースに新しい行を挿入するとそれは挿入ステートメントになります。データベース内の行を更新したい場合、それはupdateステートメントです。適切な認証情報があればデータベースを更新できます。データベースを作成するコードは主には挿入と更新となります。これをクロップが行っていたことです。クロップは誰かがアクセスできるかを決定するデータベースに自分自身を挿入していました。つまり、これらは許可されたユーザーのデータベースであり、クロップは自分自身を登録し、その後自分自身にアクセス許可を与え、自分自身をIPホワイトリストに登録して、データベースにアクセスできるようにしました。そうなるとルートまたはシステム管理者とまったく同じように動作し、すべてのことを実行できることです。データを抜き取っただけで報酬が支払われるまでそれを人質に取っています。

「MOVEit Transfer」にあらたな脆弱性 – 5月末以降、3度目の更新

https://nvd.nist.gov/vuln/detail/CVE-2023-35708

2021.0.8 (13.0.8)、2021.1.6 (13.1.6)、2022.0.6 (14.0.6)、2022.1.7 (14.1.7)、および 2023.0.3 (15.0.3) より前の Progress MOVEit Transfer において、MOVEit Transfer ウェブアプリケーションに SQL インジェクションの脆弱性が確認され、認証されていない攻撃者が MOVEit Transfer のデータベースに不正アクセスできる可能性があります。攻撃者は、細工したペイロードを MOVEit Transfer アプリケーションのエンドポイントに送信することができ、その結果、MOVEit データベースのコンテンツが変更され、開示される可能性があります。最初の発見から2-3週間後に公開されました。この脆弱性はもともとあったものですが悪用されていないことが判明しました。

ハッカーのためのソフトウェア無線 (SDR)

https://www.hackers-arise.com/post/software-defined-radio-sdr-for-hackers-getting-started

コンピューターから無線信号を送受信する機能が現実のものとなった!これはソフトウェア無線(SDR)として知られるようになりました。この機能により、PCの全パワーでこれらの信号をキャプチャ、デコード、再生、ハッキングできるようになりました。これらの信号は、AM/FMラジオやテレビ放送信号、航空機信号、低軌道衛星信号、警察無線、車のロック解除、その他多くのRF信号など、ありふれたものから多岐にわたります!

ソフトウェアを使用して携帯電話や衛星信号を傍受できる無線を見つけることができます。

セルラーサービスを利用できない人のために、セルラー会社がミニセルタワーとなる小さな製品を販売し、ミニセルタワーで携帯のセル信号を補足されます。

SS7ハックの解説:どうすればいいのか?

2要素認証を傍受できるように悪用されることがよくあります。

まとめ

今回はSQLインジェクションについてとハッカーのためのソフトウェア無線 でした。ファジングを使って振る舞いから脆弱性やバグを特定できます。ミニセルラータワーを立てて、そこに携帯の情報を吸い上げることもできるようすね。