前回はスパイウェアソフトPegasusについて内容を紹介しました。

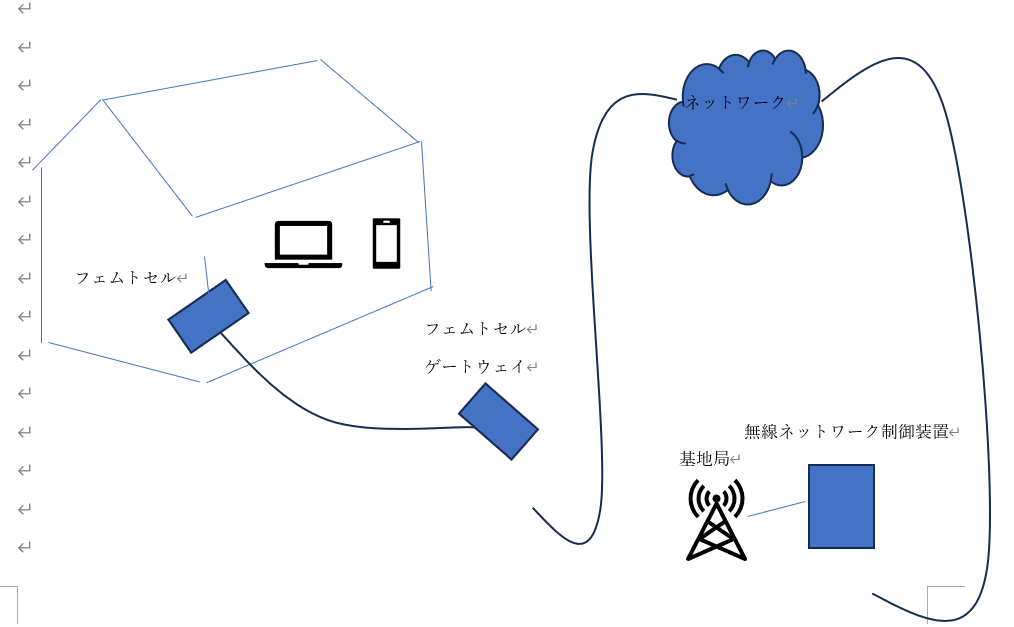

今回は正規の基地局とは別の基地局(フェムトセル)を立てて、そこに携帯電話を誘導してデータを抜き取る方法です。

フェムトセルはローカル携帯電話の基地局です。

対応ブロードバンド回線にフェムトセルを設置することで、キャリアの携帯電話エリアを構築し、自宅などの電波状況を改善する装置です。一部屋程度の電波改善を行うことができます。

基地局は通常は家庭やオフィス内に設置され、センサーのセル信号をインターネット経由で携帯ネットワークに送信します。これは一部の国でペガサスマルウェアを人々の携帯電話に感染させるために使用されていたものです。その後、フェムトセルに接続できるようになります。

セルサイト・シミュレーターは、正規の基地局を装う装置で、一定の半径内にある携帯電話を騙して、基地局ではなく装置に接続させる。

https://www.eff.org/ja/pages/cell-site-simulatorsimsi-catchers

IMSIキャッチャーを使用して、個人の物理的な場所を監視できます,

https://nsarchive.gwu.edu/news/cyber-vault/2019-11-15/stingrays-imsi-catchers

法執行機関が使う場合のみ合法です。世界中の多くの国が自国民をスパイにするために使用しているものです。

私たちは開発者に対して要求を厳しくする必要があり、今回の場合、AppleとGoogleが安全でセキュアなソフトウェアを開発する責任を負うのは彼らが開発したソフトウェアが安全であれば今ではそれは不可能でしょう。単なるオペレーティングシステムではなく、Pegasusはアプリケーションとオペレーティングシステムの間の一種のリンクされたエクスプロイトです。ゼロクリックでした。処理方法に欠陥がありました。実際にはJPEG画像であり、ここでこの特定の関数によって処理され、オーバーフローしてクラッシュし、その場所に独自のソフトウェアがインストールされ、その時点でゲームが終了すると思います。

NSOが政府にソフトウェアを販売するときは常にイスラエル国防総省の承認が必要であり、そのため、これからの政府にソフトウェアを販売し、そこで悪用する場合は、あるレベルの責任はイスラエル国防総省にさかのぼります。

ヨルダンはNSOのペガサスを使用して4人の人権活動家をスパイしたとして非難された

ペガサススパイウェア:フランスのマクロン大統領がハッキングレポートの後に電話を変更

https://www.bbc.com/news/world-europe-57937867

リークされたペガサスプロジェクトデータで特定されたエマニュエルマクロン

マクロン氏の会話を盗聴していたのはモロッコ当局ではないかと疑われたのですが、それでは世界の政府が何をしようとしているのでしょうか?

プレスグループ:スパイウェアが再びメキシコの活動家に対して使用された

https://news.yahoo.com/press-groups-spyware-again-used-164929585.html

‘「それは誰にとっても無料です」:ハイテクスパイウェアがメキシコのカルテルの手に渡る方法

https://www.theguardian.com/world/2020/dec/07/mexico-cartels-drugs-spying-corruption

プライバシーに関して、新たな問題を引き起こします。デバイスからデータを抽出する何らかの方法が必要になります。Pegasusには検出が非常に困難な非常に複雑な指揮制御インフラストラクチャーがあり、すべての送信は暗号化されて行われるため、実際にそれらを確認して検出することはさらに困難になります。

悪意のあるプロセスを作成する場合は、そのプロセスをバックグラウンドで実行するものにするということです。バックグラウンドで常に実行されるプロセスであり、その特定のデバイス上のネイティブプロセスとほぼ同じように見える名前が付けられます。

ソーシャルエンジニアリング攻撃はその人物について何かをしっている誰かがリンクをクリックさせるようなメッセージを送信していました。つまり世界で最も洗練されたハッキングについて話しているときでもソーシャルエンジニアリングの要素が含まれているのはそのためです。世界で最も洗練されたハッカーでさえ、必要なものを入手するためにソーシャルエンジニアリングの要素を使用している。ユーザーをアクションに誘導できれば、システムをハッキングするのはずっと簡単です。ユーザーをソーシャルエンジニアリングのアクションに誘導することができればそれがどんなデバイスであっても乗っ取るのはずっと簡単です。

世界初のデジタル兵器であるStuxnetの前例のない見方

https://www.wired.com/2014/11/countdown-to-zero-day-stuxnet/

Stuxnetはその施設への侵入方法を見つけなければなりませんでした。これはエアギャップ施設だったためです。最も洗練されたマルウェアを入手するには、ある程度のソーシャルエンジニアリングが必要でした。

エターナルブルーとは?脆弱性を悪用する仕組みや対策について徹底解説

https://cybersecurity-jp.com/column/33551

下記はAndroid用のPegasusです。

https://attack.mitre.org/software/S0316/

まとめ

携帯電話の基地局を自分でたててそこに携帯電話をつなげさせてデータを取得する方法があるようです。また、ハッキングの基本はソーシャルエンジニアリングという物理的、アナログな方法で開始することも多いようです。