どのような技術、どのようなハッキングがウクライナで使用されましたか、そして将来他のサイバー戦士はどのようなものを使用できるのでしょうか?それでそれを探してください。

Ransomwareギャングは、米国の銀行や大学を含むMOVEit大量攻撃の最初の犠牲者をリストしています

https://techcrunch.com/2023/06/15/moveit-clop-mass-hacks-banks-universities/#:~:text=The%20victim%20list%2C%20which%20was,U.K.%2Dbased%20energy%20giant%20Shell.

インターネット上で大きなファイルを共有するために使用するツールであるMOVEit Transferのセキュリティ欠陥を利用してハッキングされた記事です・

MOVEitのハッキング: メディア監視機関Ofcomが集団ハッキングの最新の被害者https://www.bbc.com/news/technology-65877210

米エネルギー省をはじめとする複数の政府機関が、広く使われているファイル転送ソフトの脆弱性を悪用した世界的なハッキング・キャンペーンに巻き込まれたと、今週当局者が発表した。

https://www.theguardian.com/technology/2023/jun/16/moveit-transfer-hack-department-of-energy

TSMC、ロシア語を話すサイバー犯罪グループによる身代金要求を受けてサプライヤーのデータ漏洩を確認

https://edition.cnn.com/2023/06/30/tech/tsmc-supplier-ransomware/index.html

台湾の半導体企業が被害に逢いました。

これからのハッキングを実行している組織はランサムウェアグループのClopsとして知られる企業、グループです。そして彼らはダークウェブ上にウェブサイトを持っており、そこで追跡し誰をハッキングしたかを示しています。ClopsのWEBサイトはダークウェブ上にあります。そして彼らは、攻撃した企業の長いリストを持っています。

これらの攻撃の争点は英国の企業と米国の企業に対するものであり、どちらもウクライナとロシアとの戦争の主要な支援者です。

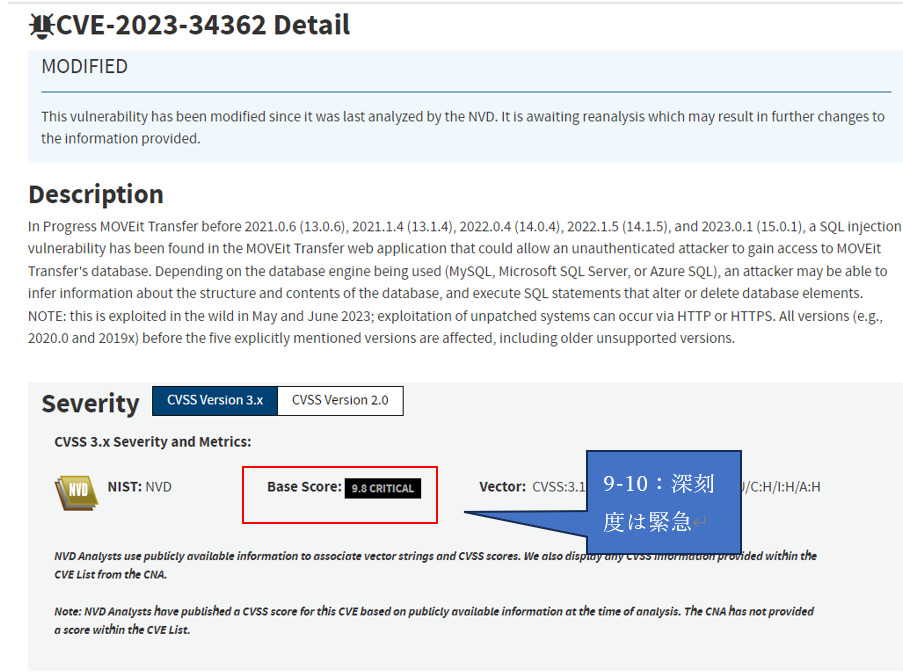

Inprogressは会社の名前です。下記のサイトにはバージョン番号が表示されます。Move it transfer WEBアプリにSQLインジェクションの脆弱性が見つかり、認証されていない攻撃者がmove it transferデータベースへのアクセスを取得できる可能性があります。独自のリモートコードを入れてデータベースからデータを実行できます。

以前の Progress MOVEit Transfer には、SQL インジェクションの脆弱性があり、認証されていない攻撃者が MOVEit Transfer のデータベースにアクセスできる可能性があります。

https://nvd.nist.gov/vuln/detail/CVE-2023-34362

SQLインジェクションは古いという人がいますが使われている例もあります。サイバーセキュリティのクラスやハッキングのクラスを受講したことがある場合は、SQLコマンドを送信できる非常に単純なSQLインジェクションをデモンストレーションしたことがあるでしょう。

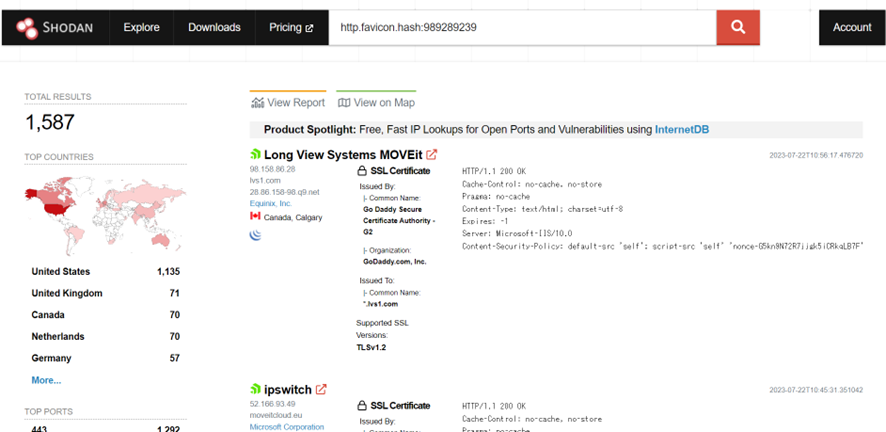

SHODANでMOVEit Transferのfaviconを検索すると下記の画面の通り

約1600のシステムが表示されます。

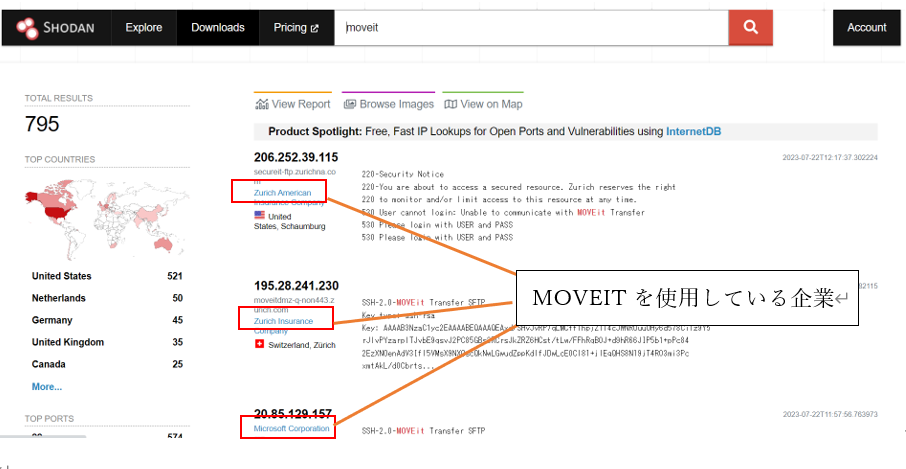

MOVEITと検索をかけると約800個見つかります。

MOVEITソフトウェアについて週一度パッチを公開していますが、ソフトのさらなる脆弱性を見つけてその脆弱性によりWEBサイトを乗っ取りテラバイト規模のデータを盗み出し、それらのデータを使用し、企業から身代金を得ることができます。上記のリストで表示されるの中小企業はなく大企業のみです。これらの方法がターゲットを見つける方法です。

まとめ

今回はファイル転送ソフトのMOVEITソフトウェアのSQLインジェクションの脆弱性について書きました。faviconからもSHODANで検索をかけることが可能です。そのMOVEITに関して実際に被害記事も掲載しました。