前回はNMAPについて記事を書きました。

今回はWiresharkについて書きたいと思います。

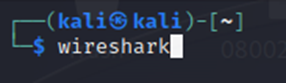

LINUXにはWiresharkが初期ソフトで入っており、起動はコマンドから可能です。

Wireshark

「Wireshark」と入力して起動させます。

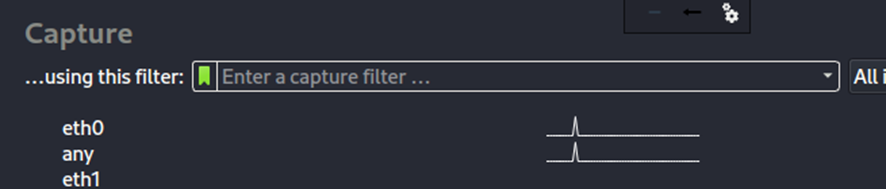

「eth0」を選択します。

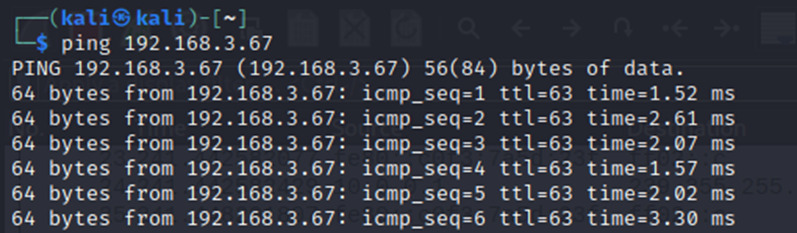

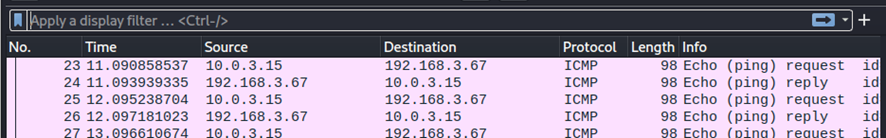

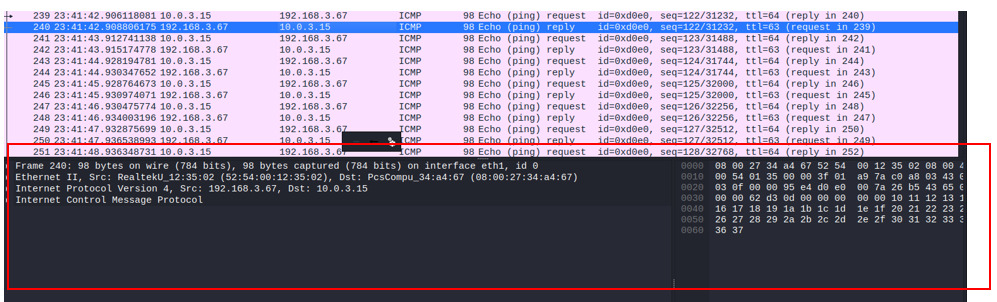

他の仮想マシンへpingを送信していみます。どのように見えるか確認してみましょう。

LINUXでは停止するまで継続的にpingが送信されることに注意してください。Windowsシステムでは4つのパケットが送信されます。

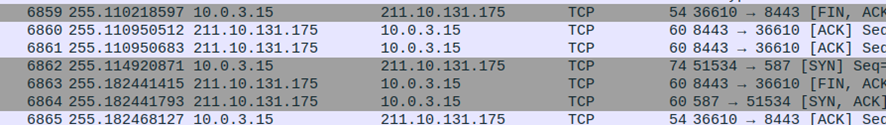

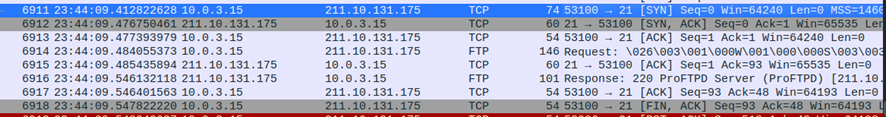

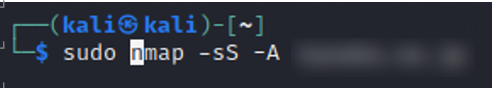

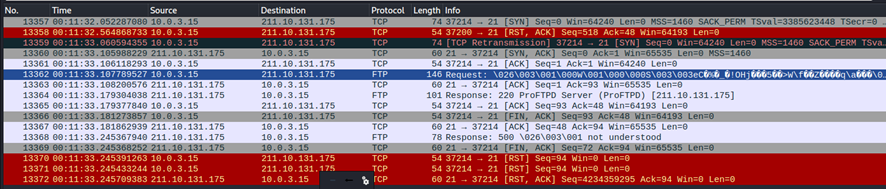

NMAPコマンドを実行したパケットキャプチャです。

プロトコルがICMPからTCPに変更され、発信しようとしていることがわかります。どのポートが開いているか確認します。複数のポートを経由し、どのポートが開いているかそのポートでどのようなサービスが実行されているのかを検出しようとしていることがわかります。

下記がSYN→SYN-ACK→ACK→FINの流れです。

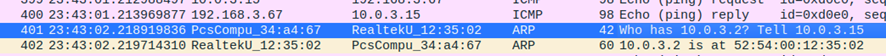

ARPは正常に表示されます。APRはだれがどのMACアドレスでどのIPアドレスを持っているかを検出します。

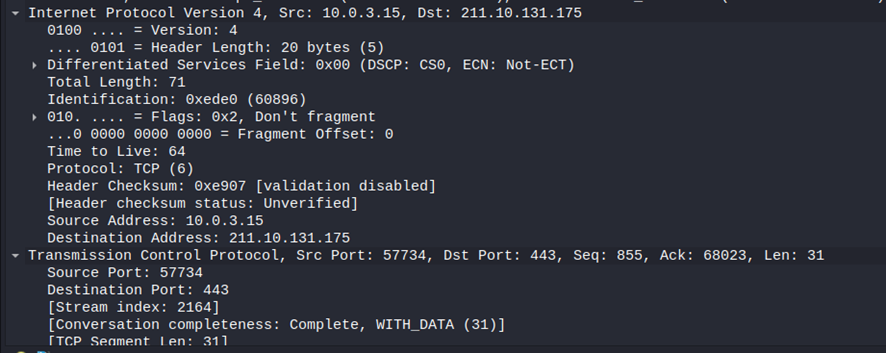

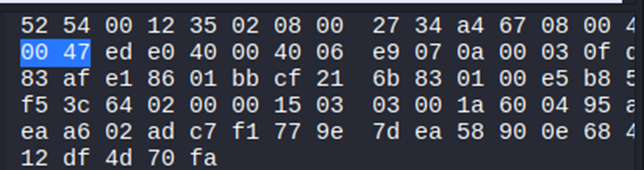

任意の行をクリックするとパケットの詳細が表示されます。

さらに展開すると送信元IPアドレスや送信元ポートがわかります。

横には16進数が表示されています。

-sSにすると3ウェイハンドシェイクが聞かれません。これがなぜ重要かというとサーバーやセキュリティデバイスに匿名としてステルススキャンが可能ということです。

ただ、そのSSスキャンでもSTスキャンと同様にIPアドレスが表示されます。ステルススキャンと言われていますがIPアドレスは実際には隠れてはいません。唯一のメリットはWEBサーバーにログが記録されないことです。

サイバーセキュリティツールのトップ10に入れておきたいのはWiresharkとNMAPです。

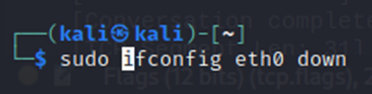

下記のコマンドを入力してeth0をダウンさせます。

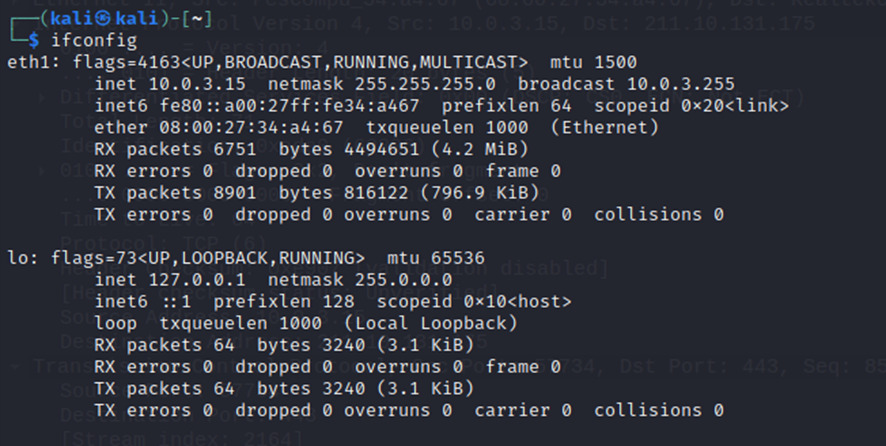

Ifconfigで見てもeth0は消えております。

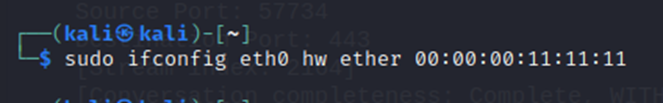

Eth0にアクセスしてハードウェアを割り当てます。

例えば上記のMACアドレスがWIFIのMACアドレスフィルタリングに登録されているアドレスと仮定します。ハードウェアアドレスを変更したのでWIFIへ接続できるようになります。

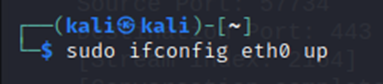

下記のコマンドでeth0を起動させます。

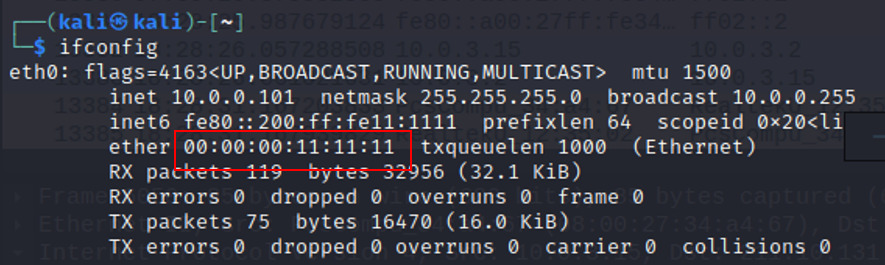

Ifconfigを実行するとeth0が表示されMACアドレスが正常に変更されていることがわかります。

WIFIアクセスポイントにはMACアドレスフィルタリングを設定しているため相手のMACアドレスが分かっていれば入り込むことが可能です。

まとめ

今回でこのシリーズは最後になります。Wiresharkでの3ウェイハンドシェイクの流れやMACアドレスフィルタリングを突破するためのMACアドレス変更方法について記載しました。

ハッキングにはNMAPとWiresharkをどう使いこなすかが大事なようです。