前回は、FLIPPERZeroのPCでのソフトのQflipperについて紹介しました。

今回はもう少し掘り下げていきたいのですが実際の装置は変えなかったので文章だけでの記事となります。

FLIPPERにはMarauderというはWIFIやBluetooth分析用の侵入テストツールがあります。

QFLIPPERより「WIFI Marauder」を開き、アクセスポートをスキャンできます。これにより周囲のアクセスポイントをすべて検索できます。

FLIPPERでスニッフィングの項目をPSKMIDを選択してみます。

※スニッフィングとは「鼻を嗅ぐ」という意味があり、ネットワークで他人のパケット情報を盗聴する攻撃です。

※無線LANの暗号化規格としてWEP、WPA、WPA2、WPA3という規格があり、認証方式にはPSK、IEEE802.1X、Web認証があります。その中のPSKとは「Pre-Shared Key」の略で事前共有鍵とも呼ばれます。家庭などの小規模ネットワークで使われる認証方式で、2段階で認証するのが特徴です。第1段階では端末とアクセスポイントで事前に設定しておいた20~63文字からなるパスフレーズ(事前共有鍵)が合致するかを確認します。そしてパスフレーズからPMK(Pairwise Master Key)という鍵を生成します。第2段階では、PMKからPTK(Pairwise Transient Key)という新しい鍵を生成します。PTKを用いて端末とアクセスポイントの認証を行います。このように複数の鍵を使うことで、高度なセキュリティを実現しています。QFLIPPERのSniffをpmkidを選択してPMKIDスニッフが行えます。これをアクティブユーザーにターゲットを絞って実行可能です。これは、ネットワーク認証を解除し、4ウェイハンドシェイクを傍受します。

QFLIPPER からSDカードを開けるようになります。ファイルはapps_data/marauder/pcaps/の中にpcapファイルがあります。これをダウンロードして、デスクトップに保存します。これがハンドシェイクファイルです。このファイルを使用してパスワードを翻訳または解読します。ダウンロードしたファイルをWiresharkで開いて4ウェイハンドシェイクの内容を確認できます。

ブラウザを開いて下記のサイトへいきます。

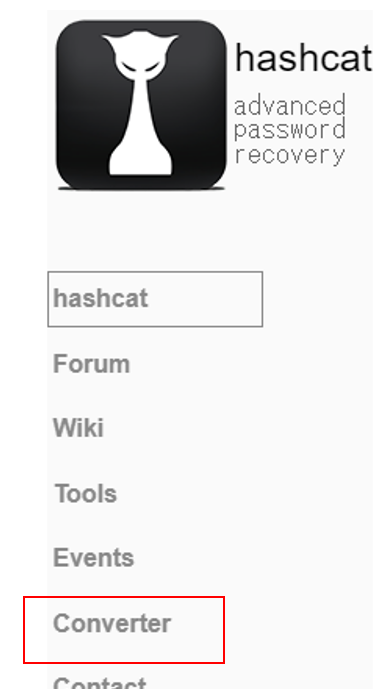

①「Converter」をクリック

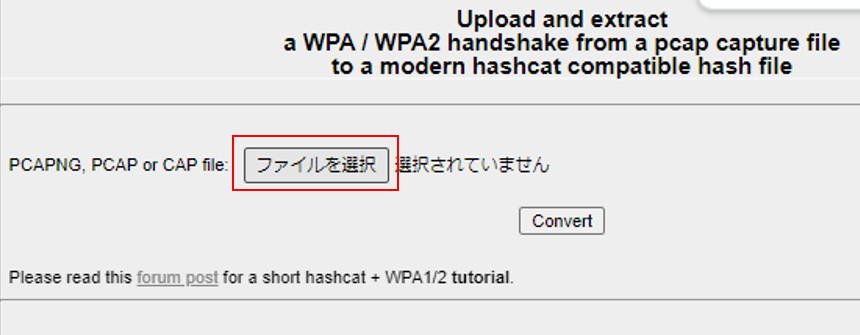

②「ファイルを選択」よりダウンロードしたpcapファイルを選択する

③変換されるとダウンロードしたファイルの保存場所を聞かれるので同じ場所のフォルダに保存する。

コマンドプロンプトでそのフォルダまで移動します。

そこで「Hashcat-m22000 squach.hc22000」と入力して、持っているパスワードリストを入力する。

実行してうまくいくとSSIDのパスワードが表示されます。非常に簡単なパスワードを使用していないことを確認する必要があります。最も一般的なパスワードはこういったパスワードリストに含まれています。40万個のパスワードがあり、調べるのにそれほど時間はかかりません。

まとめ

今回は、アクセスポイントの暗号化データを取得してパスワードを解析する方法を紹介しました。無線の暗号化方式はWPA2が広く利用されており、特にWPA2-EnterpriseではRADIUSサーバーによる証明書検証を使ってユーザー認証を実施することができるため、セキュアなWIFIが作れます。ただ、WPA2にも脆弱性があるため、新たなセキュリティ規格のWPA3が誕生しました。WIFIに設定している暗号化キーの簡単になっていると突破されますので長さと複雑性をもったパスワード設定が必要ですね。